Così inizia una celebre frase del Biologo E.O Wilson, che qualche giorno fa è stata commentata in un post Instagram dei Tlonisti, brillantemente e acutamente “corretta”.

La scuola permanente di filosofia e immaginazione di Maura Gancitano e Andrea Colamedici ha affrontato il tema dell’utilizzo delle tecnologie nella società attuale e in particolare ha proposto una discussione sull’utilizzo dell’App Immuni , coinvolgendo il giornalista, imprenditore, docente e consulente della comunicazione del Bambin Gesù, Nicola Zamperini.

L’affermazione di Wilson continua così:

La “correzione” proposta da Tlon nel post, ribalta la costruzione e il significato della frase cogliendo, a pieno il contesto attuale.

Nella lotta tra le “tecnologie futuristiche” e le “istituzioni medioevali” le vittime sono le “nostre emozioni paleolitiche”. Ci permettiamo così di dare il mio ulteriore contributo.

Nicola Zamperini, Autore di Manuale di disobbedienza digitale (Castelvecchi), ha commentato e risposto alle sollecitazioni e agli interrogativi proposti nel dialogo condotto da Andrea Colamedici, offrendo spunti di riflessione molto significativi e lucidamente onesti sul tema dell’influenza delle tecnologie, soprattutto in questa fase di “rivoluzione” dei rapporti comunicativi e sociali.

“Ogni problema oggi è un problema tecnologico”. Così si è aperto il dialogo.

Il Topic della cosiddetta fase 2 ruota tutto attorno all’utilizzo delle App di contact tracing, come Immuni, per affrontare la gestione della convivenza con il virus e riuscire controllare o arginare i rischi. La gente comune, i politichi, gli studiosi, i sociologi tutti quanti, stanno disquisendo sull’utilizzo di un App che “potrebbe” invadere la libertà personale.

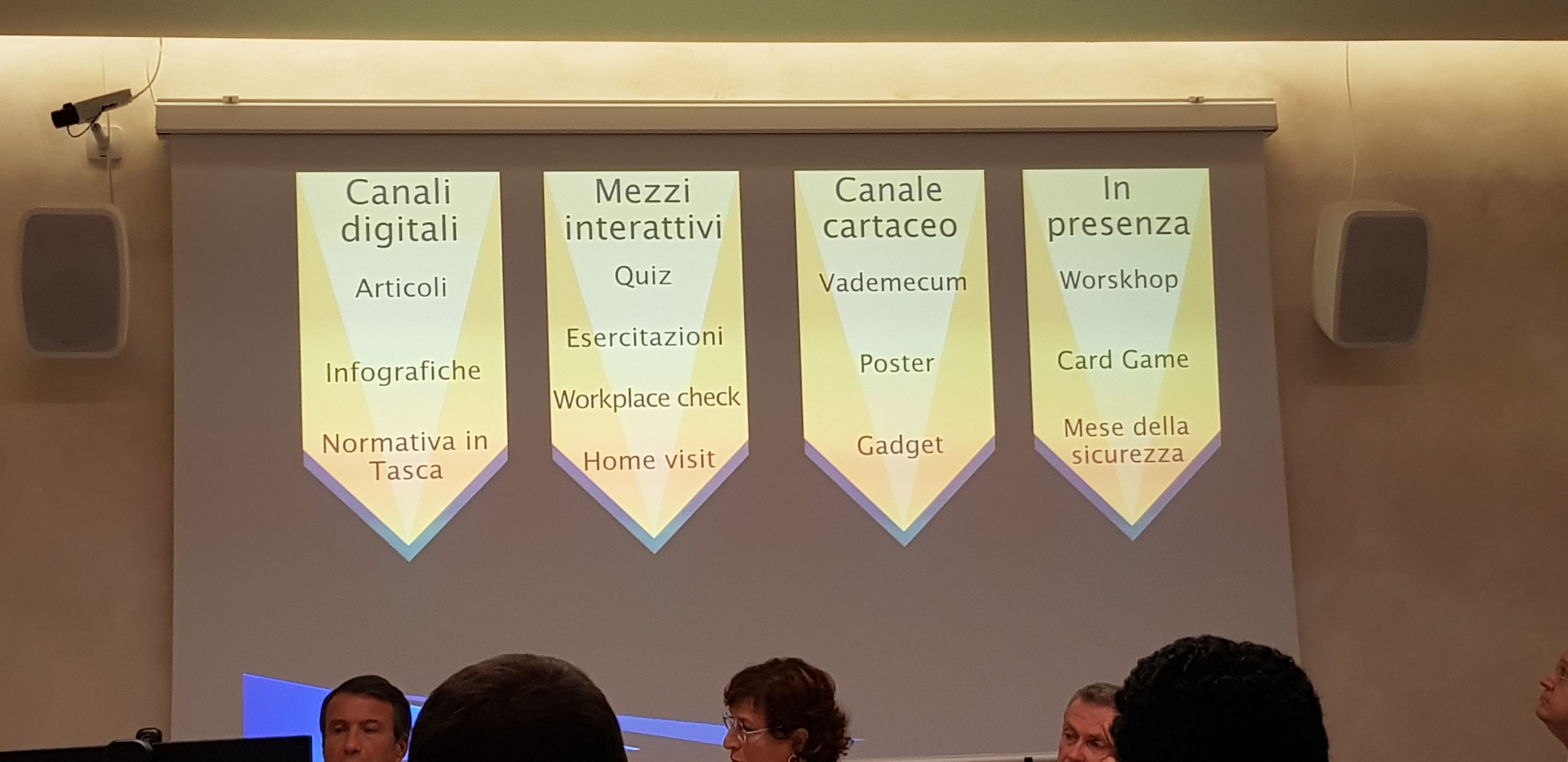

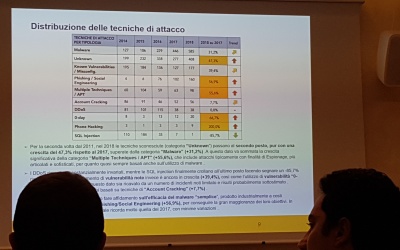

Proprio in rete, si moltiplicano articoli ed interventi di autorevoli fonti di settore, che mettono in evidenza le conseguenze, positive e potenzialmente negative, dell’utilizzo di queste tecnologie, puntando l’attenzione sulla gestione dei dati personali o su aspetti legati alla sicurezza del framework che le caratterizzano.

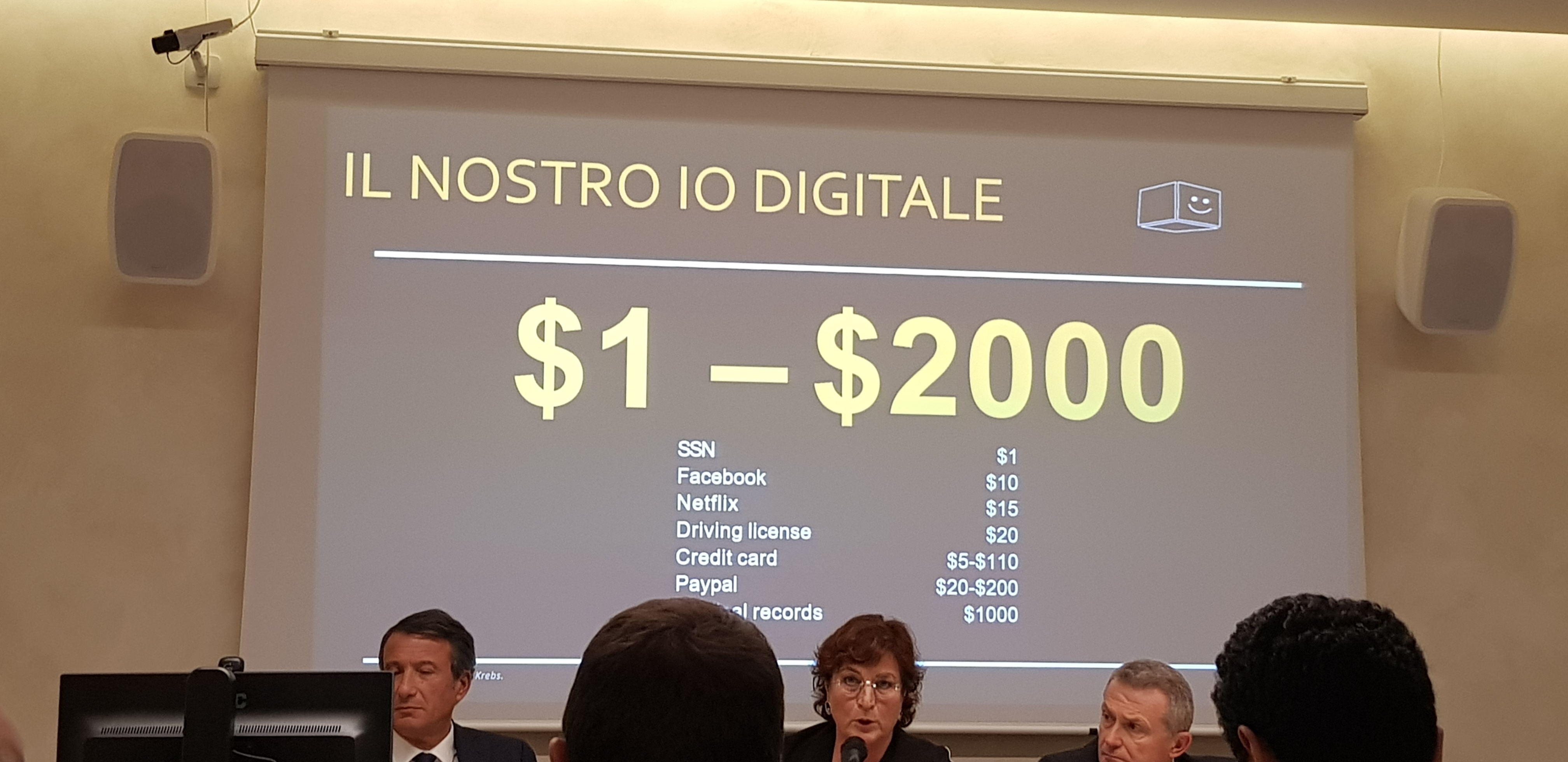

La gestione dei dati personali però è sicuramente l’aspetto che più suscita preoccupazione e scandalo nell’opinione comune, mentre gli addetti ai lavori analizzano anche l’aspetto della cybersecurity legato alla maggiore diffusione di possibili accessi di attacco. Aspetto quest’ultimo non meno inquietante.

Dobbiamo però onestamente chiederci di quale invasione ai dati personali dovremmo correttamente preoccuparci. Non ha senso illuderci sul fatto che questo terreno sia stato fin’ora inesplorato. Quale differenza potrebbe esserci nell’utilizzo di queste tipologie di App rispetto a tutto quello oggi stiamo già utilizzando?

Chiunque ormai si renderà conto che non c’è nessuna differenza (se non quella di essere utilizzata ad uno scopo legato alla salute e quindi percepita più invasiva), ma forse il fatto che una voce più o meno ufficiale ci “suggerisca” di utilizzarla, ci costringe ad un allarme un po’ ingenuo.

Come afferma Zamperini nel corso del dialogo, possiamo rinunciare alla tecnologia se la consideriamo minacciosa, invasiva e lesiva delle nostre libertà personali. Nessuno ce lo impedisce. Bisogna senza dubbio esssere creativi e soprattutto capaci di sapere come farlo. Dobbiamo però soprattutto essere coscienti di cosa significa e accettare di rinunciare anche ad altre abitudini che oggi, sono irrinunciabili per tutti o almeno per molti. Abitudini personali, ma anche abitudini legate a tutti gli aspetti sociali ed economici della nostra società e molto probabilmente anche ai nostri stessi diritti civili.

E se per ipotesi la diffusione del Corona virus avesse colpito le tecnologie e non l’uomo e per provare ad arginare il disastro avessimo dovuto rinunciare ad internert, ai social, alle telecomunicazioni?

Non serve pensare all’apnea dei nativi digitali o della generazione Z per rendersi conto dell’effetto che si verrebbe a creare, ma basta ammettere umilmente che la vita di tutti noi abitanti del 21° secolo è strettamente legata alla tecnologia e a quello che ne consegue.

Nel corso dell’epidemia è la “rete” che ha vinto la sfida. Non ha fatto altro che accogliere tutti e raccogliere dati.

Ecco qui un esempio di chi realmente sta investendo sul futuro: Un “impresa” che sta acquisendo risorse (i nostri dati) per capire e prevedere come si trasformerà in futuro, il mercato e la società.

Zamperini indica chiaramente che oggi, le grandi corporation tecnologiche, sono le uniche che conoscono lo stato d’animo del mondo, le paure del pianeta e la salute di tutti noi.

Oggi più che mai, stati d’animo, opinioni, legami e contatti, sono convogliati nelle grandi piattaforme e in rete.

Quando le aziende saranno pronte per ricominciare a vendere — e qui si apre un altro mondo — saranno i dati raccolti delle corporation tecnologiche quelli che le faranno vendere….

Cediamo molto volentieri (o inconsapevolmente) i nostri dati per far si che la rete (o un Brand) soddisfi i nostri desideri, ma dimentichiamo che cediamo già informazioni forse molto più invasive di quelle che un App come Immuni acquisisce e che per di più viene utilizzata per fronteggiare un pericolo che minaccia in sostanza la ripresa stessa delle attività e della nostra economia.

Vogliamo ripartire ma non siamo disposti a fare in modo che possiamo farlo utilizzando strumenti che possono favorire una ripresa sicura? Intanto possiamo continuare a fare ricerche su Google, condividere pensieri e festeggiare eventi su Zoom. Sicuramente qualcuno, domani ringrazierà.

La realtà ci dice che un App come Immuni già esiste e opera. Anzi un “App” molto più importante e potente di Immuni.

Zamperini ricorda anche che solo attraverso Google Trends — citando un articolo del NewYork Times — un giornalista ha ricreato sostanzialmente una mappa di diffusione dell’epidemia, sfruttando i dati raccolti dal trend di parole chiave legate ad approfondimento sui problemi di gusto e olfatto (uno dei sintomi del virus).

Anni fa, un esperimento sempre di Google — Google Trend influenzali (GFT ) — ha fornito stime dell’attività influenzale in oltre 25 paesi tentando di fare previsioni accurate sull’attività influenzale. L’idea alla base era che, monitorando milioni di comportamenti di monitoraggio della salute online di utenti, il gran numero di query di ricerca di Google raccolte poteva essere analizzato per rivelare se l’esistenza o la una presenza di malattia simil-influenzale in una popolazione.

E’ evidente quindi che la discussione attuale sulla invasività di un App per gestire un’emergenza dai risvolti economici letali per tutti, appare quanto meno un po’ fuori fuoco.

Quello su cui invece è opportuno riflettere per cercare di affrontare la realtà che ci aspetta è su come utilizzare le informazioni che possiamo raccogliere o che potremo analizzare, studiare e valutare.

L’emergenza COVID-19 ha segnato un punto di svolta. Credo che ormai sia indiscutibile.

Ci ha fatto intravedere un altro mondo che, inutile negarlo, ci aspetterà da qui in avanti. Potremmo pensare che l’effetto COVID-19 avrà sulla futura generazione lo stesso effetto che ha avuto la tecnologia sulla nostra generazione. Non lo potremo ignorare perché avrà portato ad un nuovo modello sociale.

Cambierà tutto perché comunque dovremo convivere con questa realtà, per poco, per un po’ o per molto. In ogni caso il cambiamento è in atto e non c’è futuro se torniamo indietro.

La tecnologia può offrirci delle soluzioni, ma dobbiamo avere l’umiltà o la coscienza di accettare che non ne abbiamo il controllo, ma dobbiamo invece controllare il nostro livello di coinvolgimento…”non dobbiamo abusare delle nostre emozioni paleolitiche…”

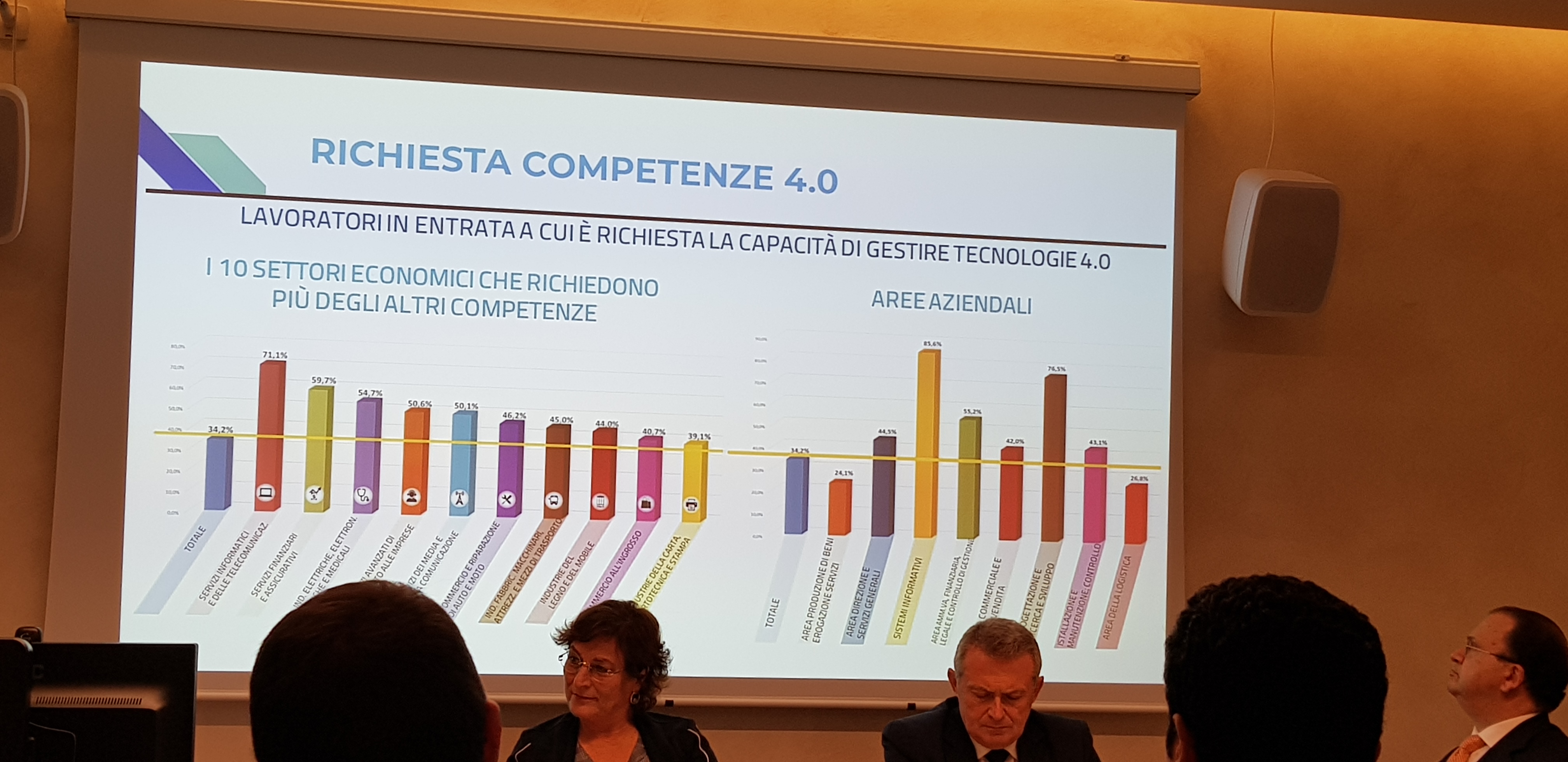

I sistemi economici, le imprese devono accettare l’idea di lavorare su una nuova visione, riprogettare le strategie e soprattutto capire che il mercato avrà una nuova veste e nuove esigenze. E queste sono già note a qualcuno.

Starà nella capacità di acquisire parte di quella conoscenza che porterà a definire i vari punti di forza.

Report su dati e-commerce dell’ultimo periodo, dimostrano già oggi come stanno modificando le aziende le strategie di vendita e di marketing. Dovremo considerare una nuova filosofia di vita, che in ogni caso sarà presente nella realtà che si sta delineando. Un nuovo fronte che però non è sconosciuto perché già “elaborato” da dati acquisiti, comunicati espressi. Il modello di vita che dobbiamo accettare mutato in qualche modo, offrirà sempre di più dati e informazioni alla rete.

Ora più che mai dobbiamo guardare oltre l’attuale. Ora più che mai parlare di innovazione significa comprendere, sotto tutti i profili sociali, il cambiamento che stiamo vivendo.

La diffusa tendenza a mettere in luce tutti gli aspetti che prima avevamo trascurato, che prima non avevamo il tempo di, che prima non erano necessari, che prima erano scontati…ora non lo sono più grazie al COVID-19. Ma direi a questo punto grazie alla rete che ha raccolto questo nuovo mood mondiale e che ce lo mostra, anche se in piccolissima parte.

Questo potrebbe essere già un dato…. nuovi bisogni, nuove priorità che possiamo già vedere, proprio grazie a tutti noi che ogni giorno utilizziamo, non un App che ci segnala possibili situazioni di contagio, ma semplicemente lavorando, facendo running, andando al cinema o prenotando un ristorante.

Un’azienda che pensa ad una visione strategica futura non può tenerne conto.

E già qualcuno lo sta facendo.

Concludiamo con l’esempio di un’icona del mondo della moda come Giorgio Armani, che ha dichiarato guerra ad una visione del mercato che non ha più ragione (e credo non sia solo un aspetto morale…) di esistere.

Cogliendo l’umore attuale ha ridisegnato il suo approccio al mercato, preannunciando un nuovo modello di produzione e organizzazione della sua Maison per diffondere un nuova mission per il suo Brand.

Siamo certi che qualcuno lo seguira.