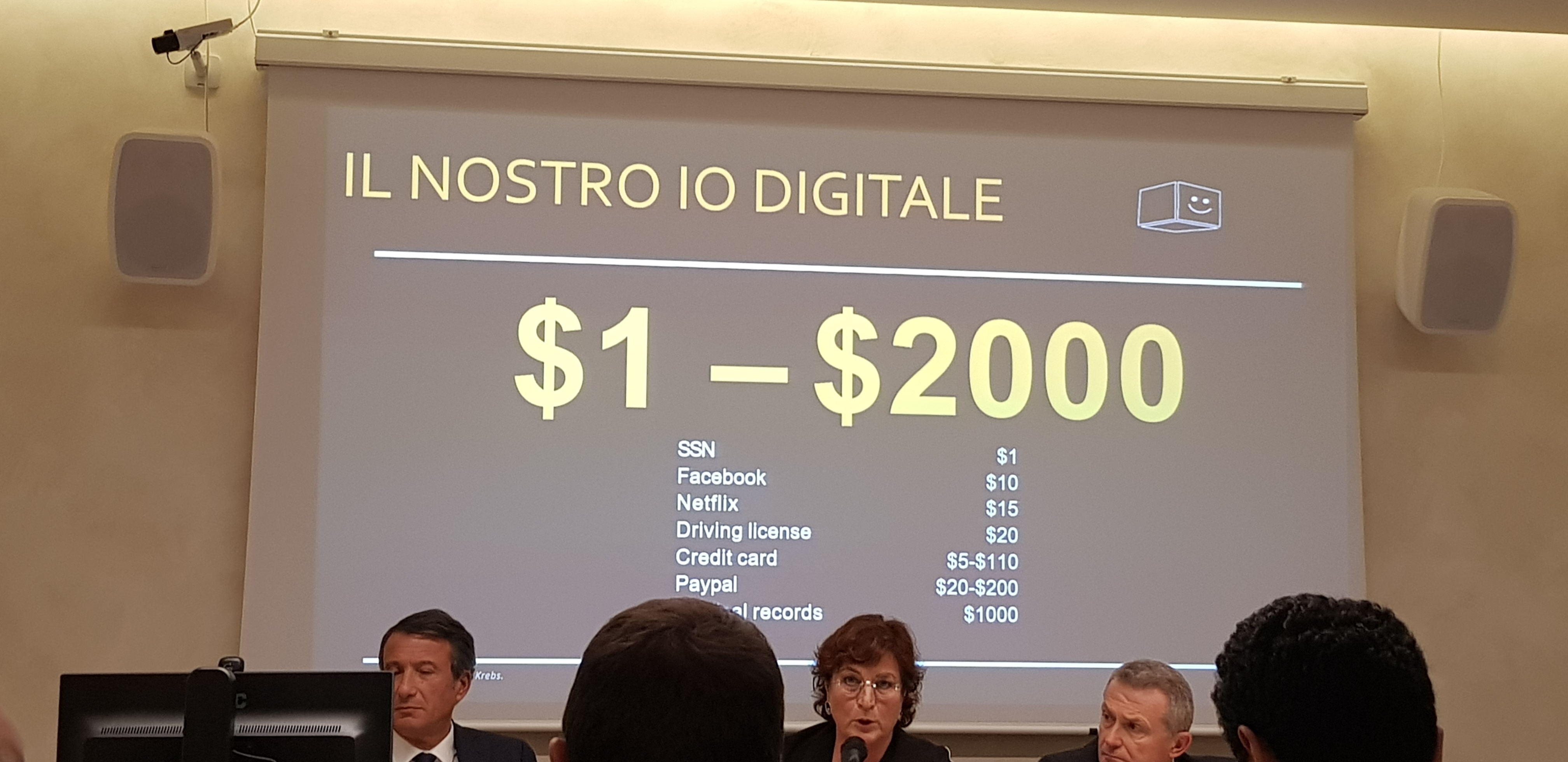

Le criticità legate alla maggiore o minore diffusione delle nuove tecnologie, il ruolo della digitalizzazione e della sempre più capillare invasione delle connessioni nelle nostre vite, non è un fattore da demonizzare, se si è consapevoli di quello che significa.

Questo è un primo e significativo aspetto di cui dobbiamo sempre tenere conto, nell’affrontare con il giusto approccio il tema dell’innovazione e della digitalizzazione, ormai elemento cardine della nostra società e della nostra economia.

E’ quanto è emerso anche in occasione del dibattito, promosso dalla Camera di Commercio di Arezzo e Siena attraverso l’azienda speciale Arezzo Sviluppo, svolto giovedì 7 novembre 2019 presso la sede della Banca d’Italia Sede di Arezzo e in collaborazione con Confindustria Toscana Sud, Punto Impresa Digitale e Clusit.

Nel dibattito si sono confrontati esperti e protagonisti del mondo imprenditoriale, del sistema associativo e delle istituzioni, impegnate su vari fronti a gestire il tema della sicurezza informatica o Cyber Defence.

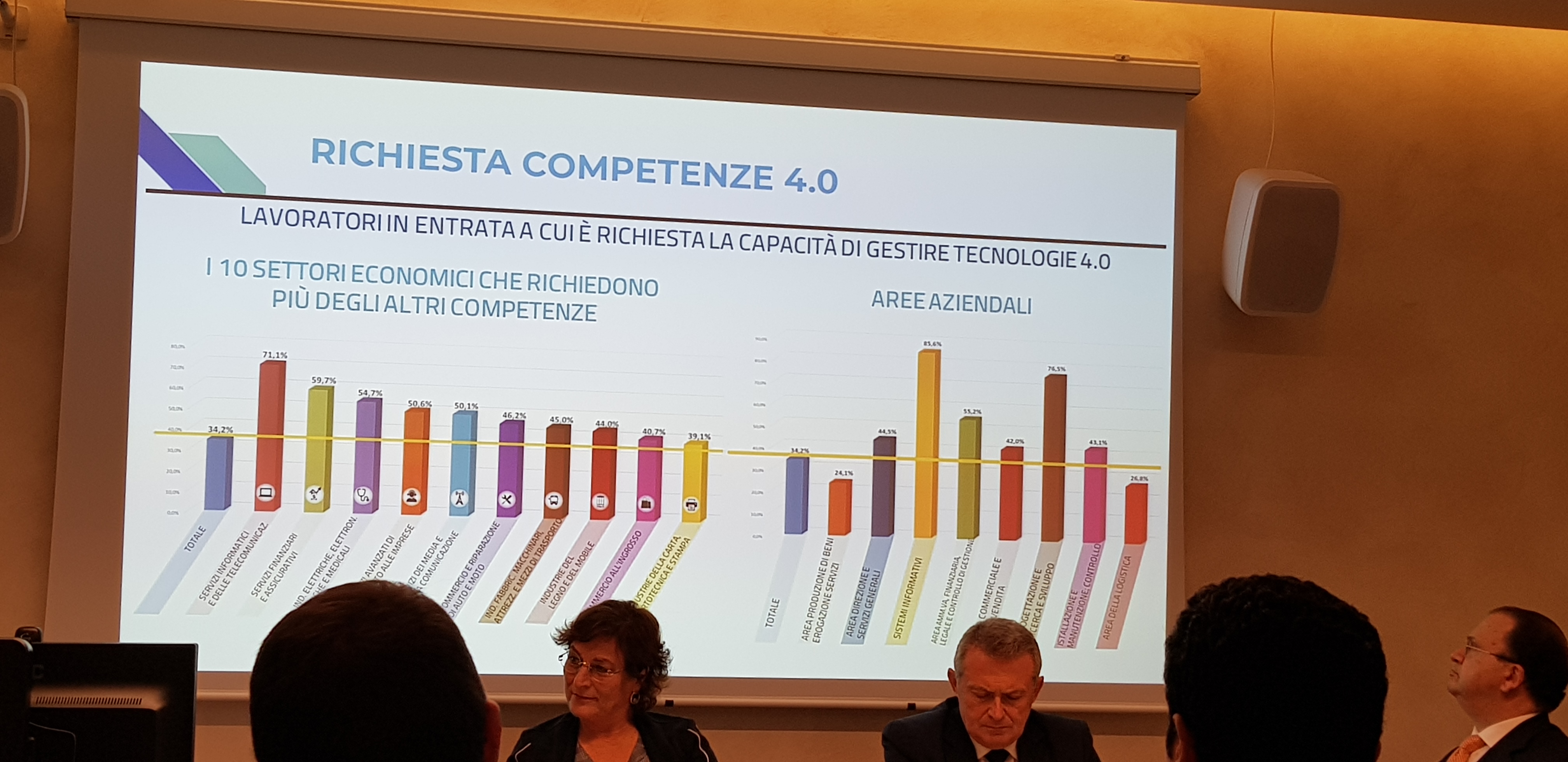

Da una prima panoramica della situazione del sistema economico-produttivo locale sul fronte della digitalizzazione – spiega Giuseppe Salvini, Segretario Generale Camera di Commercio di Arezzo e Siena – emerge ancora un freno significativo da parte delle piccole e micro imprese ad investire in una vera trasformazione digitale dei processi produttivi e organizzativi.

Questo elemento ha riflessi negativi sulla produttività delle nostre imprese ma anche sulla capacità di coinvolgere risorse umane con competenze in grado di gestire questo necessario cambiamento.

Tuttavia la mancanza di un coinvolgimento completo nel sistema della digitalizzazione costituisce esso stesso un fattore di rischio.

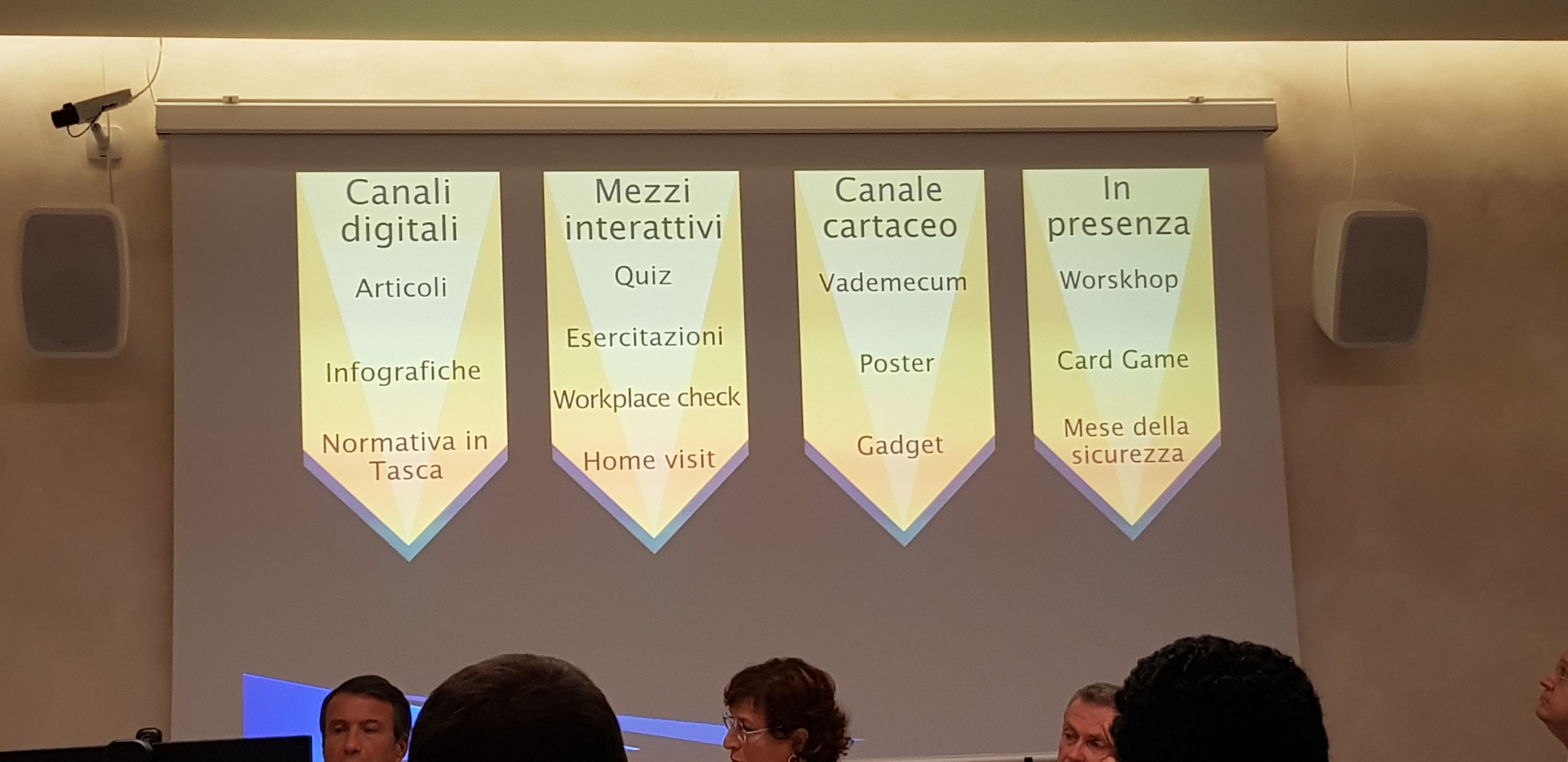

Nell’analisi complessiva degli interventi è stato infatti evidenziato – Sabina Di Giuliomaria, Responsabile Divisione CERTBI e Garibaldi Conte, Comitato Scientifico Clusit – che se da un lato è opportuno, necessario e irrinunciabile, comprendere quanto sia ormai rilevante la tecnologia nella nostra realtà e soprattutto nel nostro futuro, dall’altro dobbiamo acquisire sempre più consapevolezza (awareness) per regolare e proteggere questo nuovo mondo.

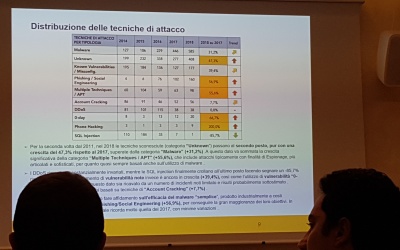

L’impatto sullo sviluppo industriale, sulla produzione, sulla mobilità, sulla salute e quindi su tutta la nostra vita quotidiana di crimini informatici, di sabotaggi, di malware introdotti nei sistemi informativi e di tante altre minacce illustrate nel dettaglio dal rapporto CLUSIT 2019, sarà tanto maggiore quanto minore è l’attenzione del sistema economico e sociale al tema della protezione.

Fabrizio Bernini, Presidente Confindustria Toscana Sud Delegazione di Arezzo e Presidente Zucchetti Centro Sistemi Spa – mette ben in evidenza la necessità da parte del sistema produttivo di essere coinvolta pienamente nel processo di digitalizzazione, ma sottolinea anche che l’atteggiamento verso l’innovazione deve essere configurato all’interno di un quadro di protezione efficace del sistema stesso. Se pensiamo soprattutto al ruolo dell’Intelligenza Artificiale possiamo misurare bene quanto sia rischioso incorrere in una ”interferenza indesiderata” ad es. su un auto a guida autonoma o su un dispositivo medico salvavita.

Conquistare il mercato con un prodotto o servizio innovativo non basta. Serve soprattutto sapersi difendere dal suo utilizzo improprio

Sul fronte normativo le Istituzioni più importanti a livello nazionale ed europeo, cercano di stabilire delle regole di salvaguardia che partano dalla tutela delle persone e in particolare dalla tutela dei dati personali.

Questo primo sistema di protezione cerca quindi di responsabilizzare il sistema economico verso la gestione dei dati delle persone, ma le persone sono parte dello stesso sistema economico. Stefano Susini, Amministratore di Esseti Servizi Telematici – evidenzia infatti come i rischi di Data Breach alle quali le imprese sono sempre più esposte, non solo costituisce un danno economico sotto il profilo del blocco produttivo, della perdita di informazioni necessarie per la gestione aziendale o della perdita dei clienti, ma anche una reale perdita monetaria dovuta alle sanzioni significative da versare in caso di riscontrata responsabilità nel non aver definito un adeguato sistema di protezione.

Favorire la crescita del sistema economico e il miglioramento delle condizioni di vita della nostra società attraverso l’utilizzo delle tecnologie digitali e delle loro applicazioni è senza dubbio un aspetto positivo al quale è impossibile sottrarsi.

Ma proprio per questo è necessario mettere in campo tutto quanto necessario, con consapevolezza e con massima efficacia, per regolare e difendere questo contesto.

Non c’è dubbio che i Virus non vanno mai in vacanza…O meglio sono sempre in viaggio per qualunque destinazione “abbordabile”.

Non c’è dubbio che i Virus non vanno mai in vacanza…O meglio sono sempre in viaggio per qualunque destinazione “abbordabile”. Da WannaCray a Petya, da Nyetya fino a ExPetr. L’Europa e tutto il mondo sotto attacco.

Da WannaCray a Petya, da Nyetya fino a ExPetr. L’Europa e tutto il mondo sotto attacco.