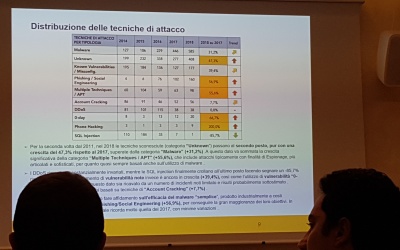

Come ormai, purtroppo, siamo stati costretti ad imparare dalla cronaca quotidiana e, qualche volta, a nostre spese, insieme alla rapida crescita della diffusione della tecnologia, la società digitale ha visto evolversi in maniera repentina una serie di attività dannose e criminose con tecniche sempre più raffinate, tanto da meritarsi un appellativo coniato su misura come Cybercrime.

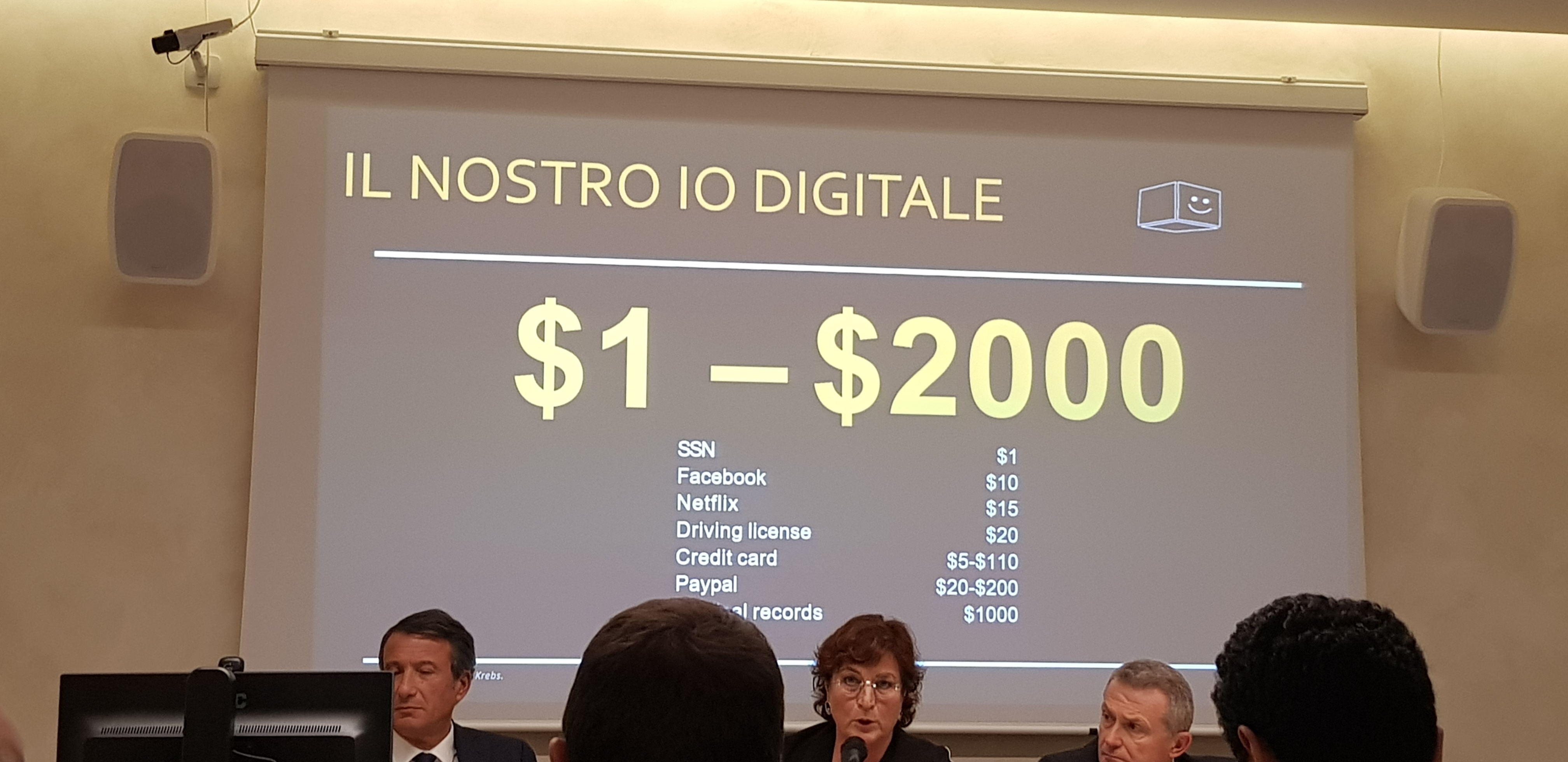

La minaccia cyber appare in continua crescita e, dopo aver assistito alla nascita di attività criminali completamente nuove, quali le frodi finanziarie online ed i sequestri di dati, ci troviamo in presenza di un mercato virtuale che offre prodotti e servizi altamente specializzati per perpetrare veri e propri attacchi mirati. Siamo di fronte a quello che, nell’era del Cloud, viene definito come Crime-as-a-Service. Non mancano reti di servizi diversificati e personalizzati per attività criminali ed è piuttosto semplice accedere all’acquisto di pacchetti Malware, con relativi tutorial e apposite sessioni di consulenza.

Lo scenario che si profila per le aziende è dunque uno scenario di minaccia continua e spesso ci troviamo immersi in una vera e propria guerra che si combatte sulle autostrade telematiche, nella quale ci sentiamo impotenti e disarmati. Tutti noi siamo chiamati a misurare il cosiddetto Cyber Risk e adottare una serie di misure di sicurezza che portano indubbiamente ad aumentare il costo della nostra presenza sulla rete.

Restringendo lo sguardo a livello nazionale si può affermare, senza tema di smentita, che il panorama della sicurezza informatica in Italia è caratterizzato da un basso livello di preparazione, dalla mancanza di tempestività, e da lacune tecnologiche e di budget: sono questi i gap da colmare più evidenti delle aziende italiane in ambito Cybersecurity. Occorre quindi sviluppare nuove capacità e nuovi strumenti per migliorare la sicurezza del sistema Paese e questo rappresenta una sfida nazionale della massima importanza da cui passerà nei prossimi anni la crescita economica oltre che il benessere e la sicurezza dei cittadini. Sono molti gli studiosi che affermano con certezza che la correlazione tra prosperità economica di una nazione e la qualità delle sue infrastrutture cyber sarà sempre più stretta nei prossimi anni.

Appare dunque evidente che in questo scenario sarà sempre più presente e sentito il problema rappresentato dai cosiddetti “data breach”, letteralmente “violazioni di dati”. Sotto questo termine vengono raggruppati tutti quei “casi in cui – a seguito di attacchi informatici, accessi abusivi, incidenti o eventi avversi, come incendi o altre calamità – si dovesse verificare la perdita, la distruzione o la diffusione indebita di dati personali conservati, trasmessi o comunque trattati”, secondo la definizione che viene data dal garante della Privacy.

Possiamo facilmente estendere il concetto di data breach dai dati personali a tutti quei dati aziendali che spesso rappresentano un grande valore e che vorremmo difendere dagli attacchi e da tutti i rischi che incombono su di loro. È importante sottolineare che oltre al danno spesso ingente causato dalla sottrazione di dati o dall’accesso fraudolento a informazioni dalle banche dati di industrie, enti pubblici ed organizzazioni di ogni genere, si può aggiungere la beffa delle sanzioni previste dal Regolamento Generale sulla Protezione dei Dati (GDPR).

La principale novità introdotta dal regolamento europeo GDPR è il principio di “responsabilizzazione” (cd. accountability), che attribuisce direttamente ai titolari del trattamento il compito di assicurare, ed essere in grado di comprovare, il rispetto dei principi applicabili al trattamento dei dati personali (art. 5).

Diventa quindi essenziale rivedere, o addirittura ripensare i propri processi di trattamento dati e procedere ad una adeguata valutazione dei rischi connessi a tali trattamenti.

Fino a pochi anni fa abbiamo pensato al mondo digitale come un mondo in cui si trovano milioni di persone con dati che rappresentano i nostri comportamenti e che possono essere usati per supportarci nel nostro lavoro e nella nostra vita quotidiana ma possono anche essere usati contro di noi. Abbiamo acquisito consapevolezza, abbiamo imparato a difenderci e ci sentiamo tutelati da leggi quali il GDPR che proteggono i nostri diritti.

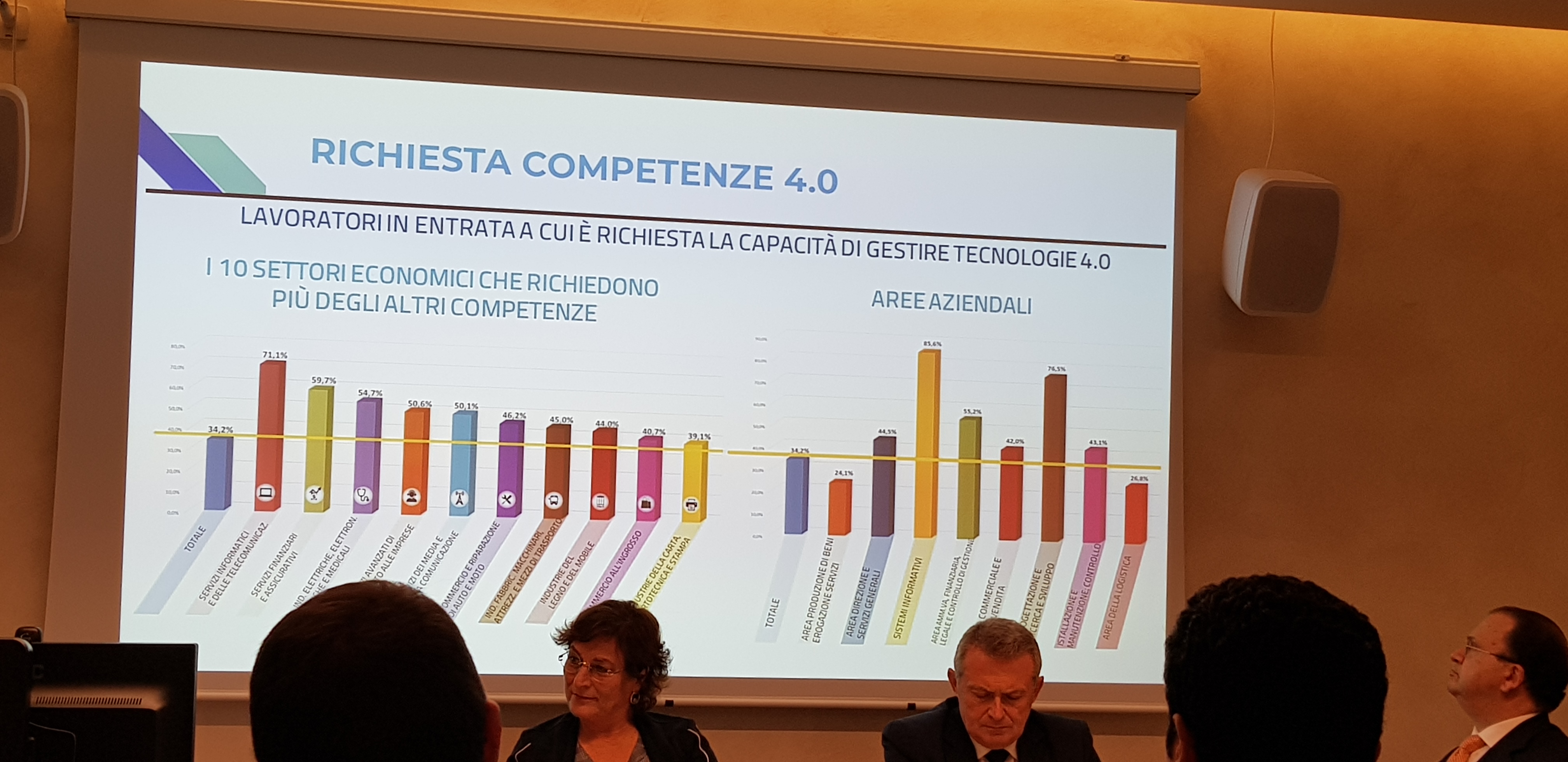

Oggi però lo scenario è cambiato e all’Internet of People si affiancano le nuove tecnologie, con droni, robot, dispositivi IOT, industria 4.0, blockchain e Intelligenza Artificiale, oramai utilizzate intensivamente in molte aziende, che impongono una maggior attenzione al tema della Cybersecurity che non poteva, ed adesso a maggior ragione, non può essere ignorato in un mondo sempre più interconnesso.

Per far fronte al crescente numero di attacchi cibernetici diretti contro le varie organizzazioni occorre un cambio di paradigma, che sposti il baricentro dal risk management alla prevenzione della minaccia, dalla risposta all’incidente alla protezione dei sistemi.

Per aiutare le aziende si pone come supporto alla conformità in ambito sicurezza informatica, il Cybersecurity Act, entrato in vigore dal 27 giugno 2019. Esso è un regolamento facente parte del Cybersecurity Package europeo adottato dal 13 settembre 2017, come un insieme di strumenti per prevenire ed affrontare gli attacchi informatici. Il documento tiene conto degli attuali standard internazionali di sicurezza informatica (es. ISO 27001, NIST 800-53, PCI-DSS, CSA Cloud Control Matrix) e si va ad affiancare alla Direttiva Nis ed al GDPR.

Tra i principali argomenti trattati nel Cybersecurity Act, hanno rilievo la riforma globale dell’ENISA (European Union Agency for Cyber security, il cui mandato è stato reso permanente) e la creazione di un quadro di certificazione di prodotti e servizi di sicurezza informatica. Sarà quindi possibile ottenere la certificazione dei propri prodotti e servizi e vedersi riconoscere un livello di affidabilità che corrisponderà alla loro capacità di resistere agli attacchi di sicurezza informatica.

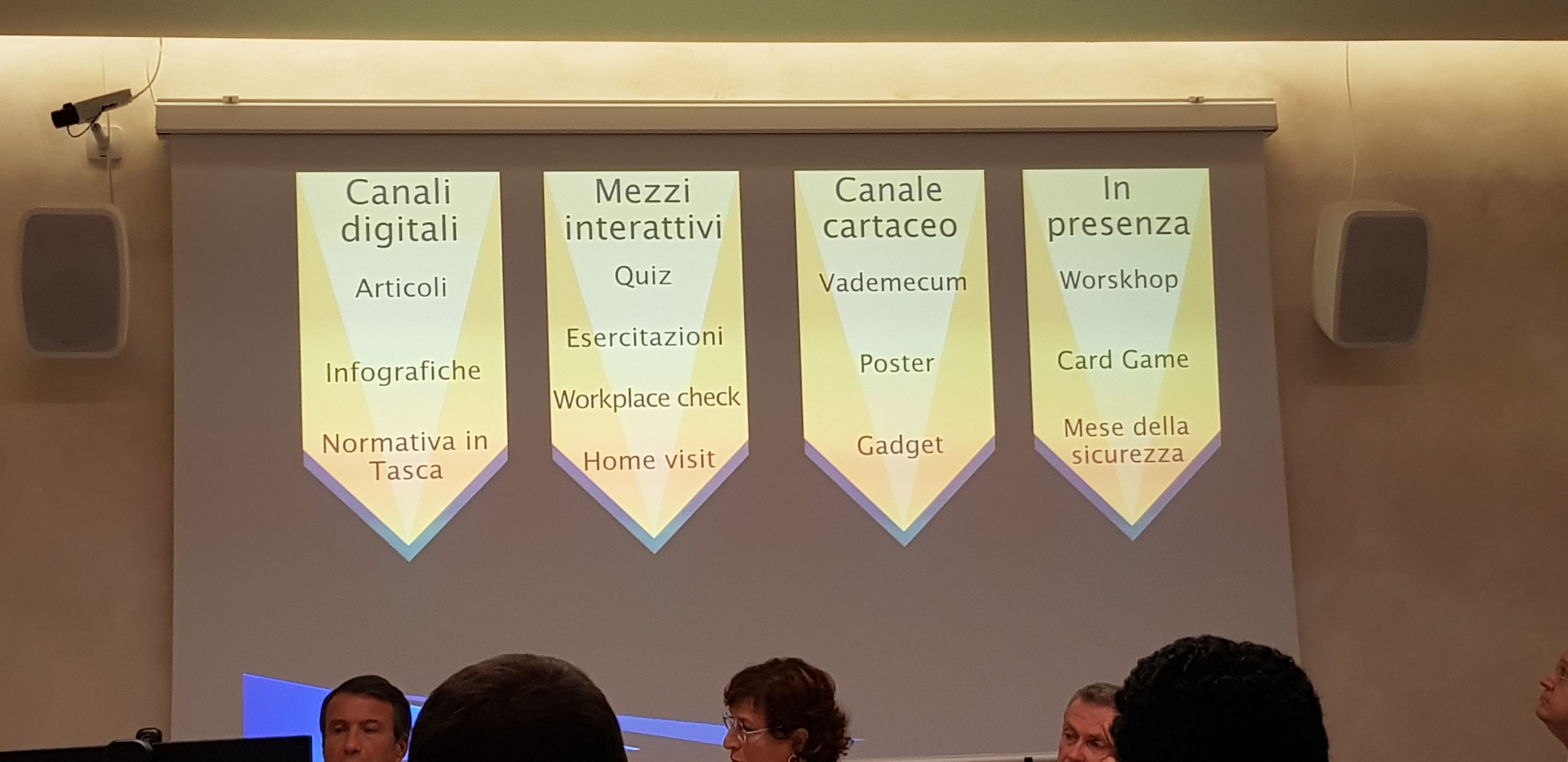

Diventa quindi essenziale per le aziende approcciare in modo strutturato il tema della sicurezza informatica e possono essere sicuramente utili strumenti come il Framework Nazionale per la Cybersecurity e la Data Protection che, ispirandosi al Framework creato dal NIST (National Institute of Standards and Technology), fornisce uno strumento operativo per organizzare i processi di cybersecurity adatto alle organizzazioni pubbliche e private, di qualunque dimensione.

Le statistiche ci dicono che i reati informatici sono in continuo aumento e che le aziende che hanno subito violazioni dei propri sistemi hanno subito danni diretti e indiretti: perdita di dati, costi di ripristino, fermi aziendali, perdita di clienti, perdita di opportunità di business e rallentamenti nella loro crescita.

Possiamo concludere dicendo che la speranza è che presto ogni organizzazione si doti di un proprio Sistema di Gestione delle Sicurezza delle Informazioni e che aumenti il proprio livello di conoscenza e di competenza per contrastare la diffusione del Cybercrime facendo recuperare velocemente quel gap che si è formato in Italia rispetto ai paesi tecnologicamente più evoluti.